Le phishing reste l’une des techniques les plus redoutables et les plus utilisées lors de cyberattaques.

Exploitant la faiblesse humaine, cette méthode consiste à tromper les victimes pour qu’elles divulguent des informations sensibles, comme des identifiants, ou effectuent des actions compromettantes, comme cliquer sur des liens malveillants.

Ce vecteur d’attaque, bien que classique, demeure incroyablement efficace grâce à la diversité de ses formes. En effet, le phishing ne se limite pas aux emails frauduleux. Aujourd’hui, il se décline sous différentes variantes, selon le canal utilisé : le vishing (ou voice phishing) cible ses victimes via des appels téléphoniques, tandis que le smishing exploite les SMS comme vecteur d’attaque.

Heureusement, il existe plusieurs moyens de se prémunir contre ces attaques. L’un des plus efficaces consiste à sensibiliser les collaborateurs grâce à des campagnes de phishing simulées. Ces tests permettent de reproduire des scénarios réalistes d’attaques pour évaluer les vulnérabilités humaines et renforcer la vigilance des employés face à ces menaces.

Dans cet article, nous explorerons les principes et les objectifs d’une campagne de phishing, en mettant en lumière les étapes clés de la méthodologie. Nous illustrerons également ces concepts à travers des exemples concrets, en distinguant les campagnes de phishing de masse des campagnes ciblées.

Guide complet sur les campagnes de phishing

En quoi consiste une campagne de phishing ?

Une campagne de phishing consiste à simuler une attaque visant à tromper des utilisateurs pour qu’ils révèlent des informations sensibles ou effectuent des actions compromises, comme cliquer sur un lien malveillant ou télécharger un fichier infecté. L’objectif est d’exploiter la faiblesse humaine en jouant sur la confiance, l’urgence ou la curiosité, afin d’obtenir des accès non autorisés ou de compromettre un système.

Ce type d’attaque repose sur des techniques d’ingénierie sociale et se présente généralement sous la forme d’emails frauduleux imitant des communications légitimes (banque, services en ligne, entreprise).

Par ailleurs, une campagne de phishing peut cibler un large public (phishing de masse) ou être personnalisée pour des individus ou groupes spécifiques (spear phishing ou phishing ciblé).

Les campagnes de phishing permettent d’évaluer la vulnérabilité des utilisateurs face à ces menaces et de sensibiliser les équipes à adopter de bonnes pratiques, telles que la vérification des expéditeurs, la vigilance face aux liens suspects et la double authentification.

Quelles sont les principales cibles d’une campagne de phishing ?

Les campagnes de phishing ciblent des profils variés au sein d’une organisation. Certaines équipes ou collaborateurs sont particulièrement exposés en raison de leurs accès ou de leur rôle stratégique.

Comprendre ces cibles permet de mieux évaluer les vulnérabilités humaines et d’adapter les politiques de sécurité.

- Les services IT sont souvent en première ligne. En raison de leurs droits d’administration et de leur accès à des systèmes critiques, ils représentent une cible privilégiée. Une compromission dans ce département peut permettre à un attaquant de prendre rapidement le contrôle d’une grande partie du réseau, d’installer des malwares ou de voler des données sensibles.

- Les départements financiers, eux, manipulent des données sensibles et gèrent des flux monétaires importants, ce qui en fait une cible de choix pour des fraudes telles que les tentatives de transfert bancaire frauduleux. Une campagne de phishing ciblant ces équipes imitent souvent des partenaires ou des dirigeants, jouant sur l’urgence ou la pression hiérarchique.

- Les membres de la direction figurent parmi les cibles les plus stratégiques. En raison de leurs accès privilégiés aux informations sensibles et de leur autorité hiérarchique, ils sont fréquemment visés par des attaques sophistiquées et personnalisées.

- Enfin, tous les collaborateurs, indépendamment de leur rôle ou de leur niveau hiérarchique, sont des vecteurs potentiels d’entrée pour les attaquants. Une simple erreur, comme cliquer sur un lien ou divulguer ses identifiants, peut suffire à compromettre l’ensemble du réseau.

En somme, chaque profil visé dans une campagne de phishing présente des enjeux spécifiques. Ces tests permettent de révéler les points faibles individuels et collectifs, d’évaluer l’efficacité des politiques de sensibilisation et de mieux préparer l’organisation face à des attaques réelles.

Méthodologie d’une campagne de phishing

Chez Vaadata, nous réalisons deux types de campagnes de phishing :

- Des campagnes de phishing de masse : Ces campagnes visent à sensibiliser les employés d’une organisation. Nous utilisons des prétextes génériques et non ciblés, envoyés par email, pour tenter de voler des identifiants de connexion. Par exemple, nous simulons de fausses alertes de sécurité ou des mises à jour urgentes pour inciter les destinataires à saisir leurs informations sur une page frauduleuse d’authentification.

- Des campagnes de phishing ciblé : Ici, nous élaborons un scénario sur mesure destiné à un petit groupe de collaborateurs. Contrairement aux campagnes de sensibilisation, nous combinons différentes techniques comme le phishing par SMS (Smishing) ou par téléphone (Voice phishing). L’objectif ne se limite pas au vol d’identifiants : il peut s’agir d’inciter à payer une fausse facture ou à exécuter un malware. Ce type d’attaque nécessite une phase de reconnaissance approfondie.

Quelle que soit la méthode, une campagne de phishing commence toujours par une phase de reconnaissance. Nous collectons des informations techniques et humaines via des sources ouvertes (OSINT) pour analyser la surface d’attaque du client.

Cette phase est menée en boite noire : nous travaillons sans information préalable, sauf si certains éléments nous sont fournis ultérieurement pour l’audit. À l’issue de cette analyse, nous proposons une liste de scénarios de phishing adaptés aux objectifs du client.

Reconnaissance humaine

Dans cette phase, l’accent est mis sur :

- Les fuites de données potentielles, et notamment les fuites d’identifiants, qui pourraient impacter notre client.

- Les adresses email exposées publiquement et pouvant être découvertes en conditions boîte noire, appartenant à des collaborateurs.

- L’activité du client sur Internet, notamment sur les réseaux sociaux dans le cas d’une campagne de phishing ciblé.

Fuites d’identifiants

Les fuites d’identifiants (nom d’utilisateur et mot de passe) peuvent avoir de lourdes conséquences. Un seul mot de passe valide peut suffire à un attaquant pour accéder à des services sensibles, comme un VPN ou une boite email. Avec cet accès initial, il peut ensuite étendre son attaque en toute discrétion.

Prenons un exemple : un employé télécharge par erreur un malware sur son ordinateur professionnel. Ce logiciel malveillant est en réalité un infostealer, conçu pour voler des données, notamment les identifiants enregistrés dans le navigateur. Si le mot de passe du webmail de l’entreprise est récupéré, l’attaquant peut alors se connecter au compte de la victime et envoyer des emails frauduleux. Ces messages seront crédibles, car envoyés depuis une adresse interne.

La réutilisation des mots de passe aggrave encore le problème. Si un employé utilise le même mot de passe sur plusieurs sites, un identifiant compromis sur une plateforme X peut être réutilisé pour accéder à une plateforme Y, par exemple le webmail de l’entreprise.

La double authentification (2FA) limite les risques. Même avec le mot de passe, un attaquant ne peut pas se connecter sans un code supplémentaire (Google Authenticator, SMS, etc.). Cependant, certains malwares vont plus loin et volent directement les jetons de session. Ces jetons permettent d’accéder à un compte sans besoin de mot de passe ni de 2FA.

Si un stealer exfiltre un jeton de session valide, l’attaquant peut s’en servir pour prendre le contrôle du compte, contournant ainsi toute protection supplémentaire.

Ce type d’attaque reste rare, mais d’autres techniques permettent aussi de voler des identifiants notamment les fuites de données de plateformes tierces.

Adresses email

Les adresses email sont essentielles dans toute campagne de phishing.

Pour les campagnes de sensibilisation, nous travaillons en boîte grise : le client nous fournit la liste des adresses à cibler afin de sensibiliser tous les employés de manière uniforme.

Pour les campagnes de phishing ciblé, nous pouvons opérer en boîte noire ou grise. Les adresses ne sont pas toujours fournies à l’avance, mais peuvent être ajustées avec le client selon les besoins de l’audit.

Dans tous les cas, nous effectuons une recherche en boîte noire pour identifier les adresses publiques. Cela permet d’estimer combien d’adresses un attaquant réel pourrait récupérer.

Comment trouvons-nous ces adresses ?

- Recherche d’adresses publiques

- Les adresses génériques comme [email protected] ou [email protected] sont faciles à trouver.

- Certaines adresses d’employés peuvent être exposées dans les mentions légales ou les offres d’emploi.

- Des outils comme hunter.io accélèrent cette collecte.

- Déduction de la règle de construction

- À partir des adresses trouvées, nous identifions le format utilisé (ex. [email protected] ou [email protected]).

- Identification des employés

- Nous recherchons des noms sur LinkedIn, des sites d’emploi ou parfois directement sur le site de l’entreprise.

- Même si un profil LinkedIn est partiellement masqué, il est souvent possible de retrouver le nom complet via l’URL du profil.

- Génération et validation des adresses

- Avec les noms et la règle de construction, nous générons une liste d’adresses candidates.

- Nous testons ensuite leur validité via le serveur de messagerie. Un serveur qui renvoie une erreur signifie que l’adresse n’existe pas.

- Certains serveurs acceptent toutes les adresses, même fausses (« catch-all »), ce qui complique la vérification.

Réseaux sociaux

Dans une campagne de phishing ciblé, il est essentiel de créer un scénario crédible et adapté à la cible. Pour cela, une analyse approfondie de la présence en ligne du client et de ses employés est réalisée.

Les réseaux sociaux sont une source précieuse d’informations. Ils permettent d’identifier des opportunités pour construire un prétexte convaincant. Cette approche, connue sous le nom de SOCMINT (Social Media Intelligence), s’appuie sur des données accessibles publiquement.

Sur LinkedIn, par exemple, il est courant de voir mentionnés des partenariats ou des relations client-fournisseur. Un attaquant peut exploiter ces informations pour se faire passer pour un prestataire et demander le règlement d’une fausse facture à un comptable de l’entreprise.

Les offres d’emploi constituent une autre piste intéressante. Elles peuvent révéler les technologies utilisées en interne, comme un outil de communication spécifique. Un attaquant pourrait alors cibler cette application pour inciter un employé à saisir ses identifiants sur une fausse page de connexion.

Le recrutement est également un vecteur d’attaque potentiel. Un pirate peut envoyer un faux CV contenant un malware à un recruteur, profitant ainsi de la confiance accordée aux candidatures spontanées.

Si un compte interne venait à être compromis, l’attaquant pourrait l’utiliser pour diffuser de nouveaux liens de phishing auprès des employés, augmentant ainsi ses chances de réussite. C’est pourquoi il est crucial de limiter les informations partagées sur les réseaux sociaux et de sensibiliser les collaborateurs à ces risques.

Reconnaissance technique

L’objectif principal de la reconnaissance technique est d’identifier des applications web utilisées par les collaborateurs. Ces applications peuvent être :

- Des applications internes, à savoir hébergées sur un sous-domaine du client (par exemple vpn.koogivi.com).

- Des applications tierces, par exemple Slack ou Dropbox. À noter qu’une application tierce peut aussi être hébergée sur un sous-domaine du client.

Identification d’applications internes

L’identification des plateformes internes passe par la recherche des domaines et sous-domaines appartenant au client.

L’énumération des domaines repose en grande partie sur les données WHOIS. Lorsqu’un nom de domaine est enregistré, certaines informations de contact sont rendues publiques. En analysant ces bases de données, il est possible d’identifier d’autres domaines liés à une même entreprise, notamment grâce aux informations de contact partagées.

Une fois ces domaines repérés, l’étape suivante consiste à découvrir leurs sous-domaines. L’une des méthodes les plus efficaces s’appuie sur les bases de données de Certificate Transparency. Lorsqu’un certificat TLS est délivré pour un domaine ou un sous-domaine, cette information devient publique. En consultant des outils comme crt.sh, il est possible de recenser tous les sous-domaines ayant obtenu un certificat, facilitant ainsi la cartographie des infrastructures accessibles en ligne.

Identification de plateformes tierces

Une méthode efficace pour identifier les solutions tierces utilisées par une entreprise consiste à examiner les offres d’emploi, les profils LinkedIn des employés, ou même le site web de l’entreprise.

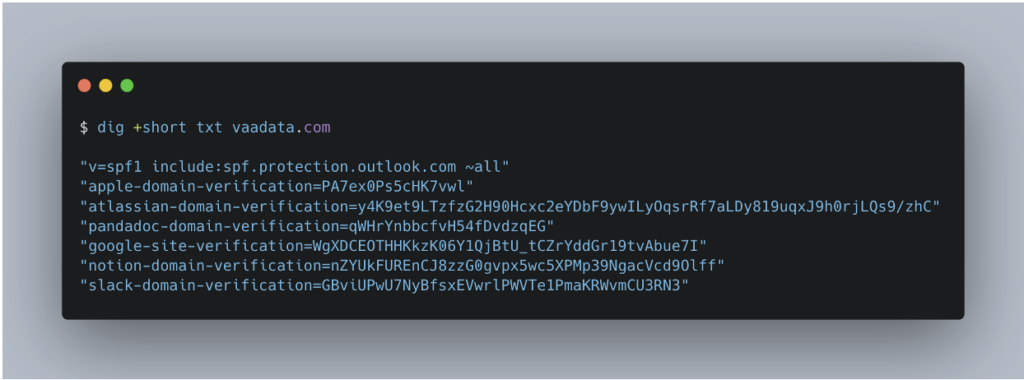

Une autre approche consiste à analyser les enregistrements DNS, notamment les enregistrements TXT. Certaines applications tierces nécessitent la création de ces enregistrements pour vérifier la propriété d’un domaine. Par exemple, on peut y trouver des enregistrements de type « *-domain-verification », comme montré dans l’exemple ci-dessous.

Par exemple, on peut voir que VAADATA utilise des outils comme Notion et Slack.

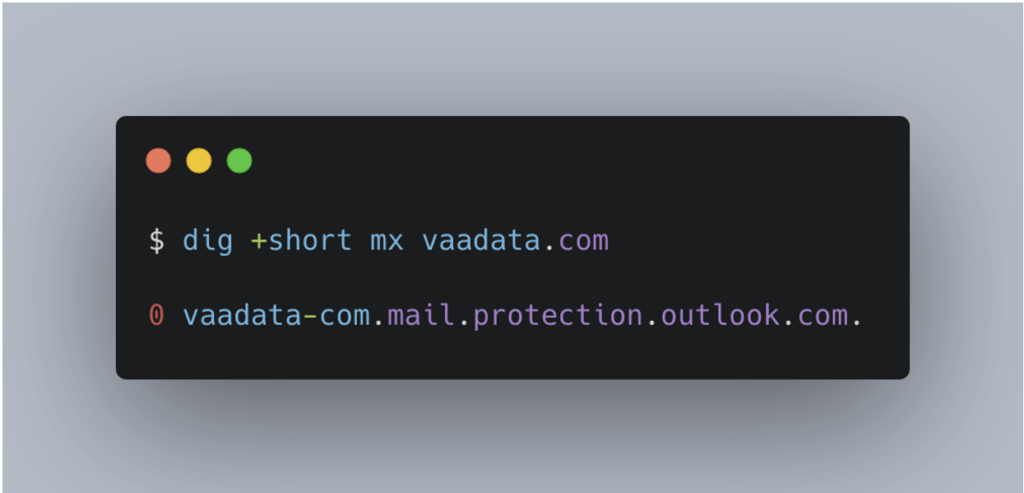

Le premier enregistrement TXT est également pertinent. Il s’agit de la politique SPF (Sender Policy Framework), qui détermine quels serveurs de messagerie sont autorisés à envoyer des emails pour les adresses en @vaadata.com. Cet enregistrement suggère que VAADATA utilise Outlook comme client de messagerie, ce qui est confirmé par l’enregistrement MX.

Exemple de campagne de phishing de sensibilisation

Comme mentionné plus tôt, une campagne de phishing de sensibilisation vise à récupérer des identifiants de connexion à une application tierce utilisée par le client.

Examinons les principales étapes de la création d’une campagne visant à accéder à la messagerie Slack du client.

Phase de reconnaissance

Ici, nous supposons que notre client utilise Slack. Cette information peut être fournie directement par le client s’il souhaite que nous évaluions spécifiquement ce risque. Cependant, comme vu précédemment, il est relativement simple de découvrir l’utilisation d’un outil interne ou tiers.

En ce qui concerne les adresses email à cibler, elles sont généralement fournies par le client dans le cadre d’un audit de sensibilisation. Néanmoins, nous appliquons également la méthode d’énumération évoquée plus tôt afin de comparer les résultats et estimer quelle proportion d’adresses un attaquant pourrait découvrir par lui-même.

Élaboration du scénario de phishing

L’objectif ici est de concevoir un email convaincant incitant les destinataires à se connecter sur une fausse page d’authentification. Cette étape repose sur plusieurs actions clés :

- Achat et configuration d’un domaine de phishing : Nous utilisons un domaine frauduleux pour l’envoi de l’email et l’hébergement du site de phishing.

- Création de l’email : Pour maximiser la crédibilité de l’attaque, nous nous inspirons de notifications légitimes, en les adaptant pour contourner les filtres antispam et éviter que l’email soit classé comme indésirable.

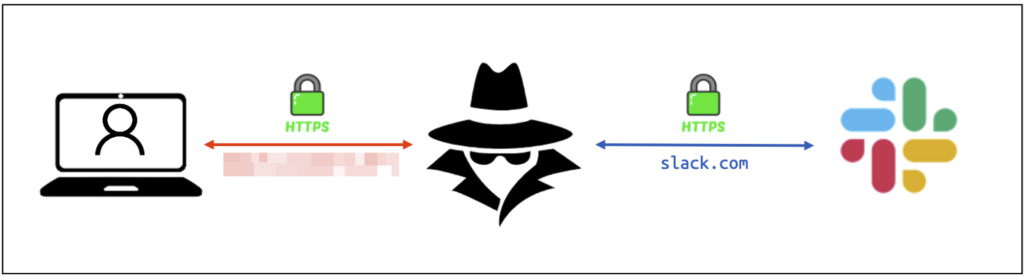

- Mise en place du serveur de phishing : Plusieurs techniques peuvent être utilisées pour concevoir le site frauduleux. Dans ce cas précis, Slack n’utilisant pas d’authentification par mot de passe mais par OTP (One Time Password), nous privilégions le phishing en mode reverse proxy. Cette approche permet de récupérer l’OTP saisi par l’utilisateur et de capturer la session après authentification, ce qui facilite la compromission du compte cible.

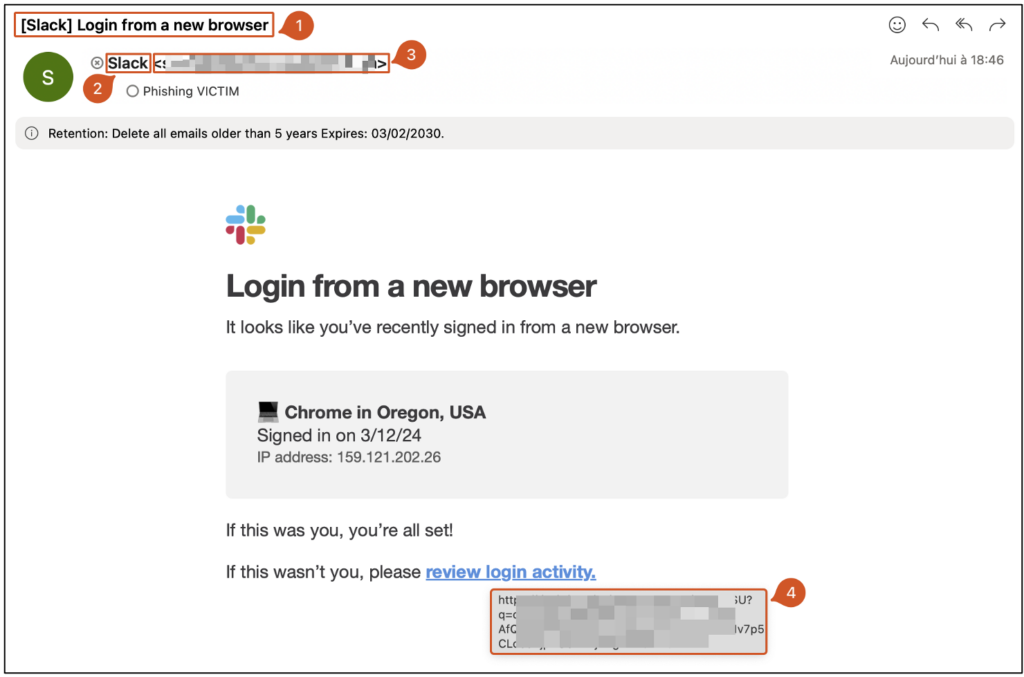

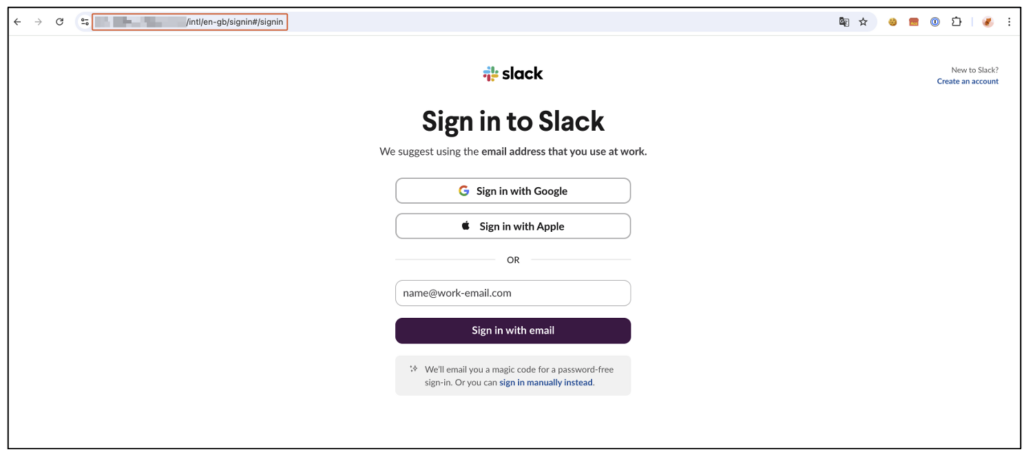

L’email de phishing ci-dessus reprend les codes visuels d’une notification Slack pour paraître crédible. Plusieurs indices permettent toutefois de détecter l’attaque :

- L’objet (1) : Il inclut une référence à Slack pour inciter à l’ouverture du message, tout en évitant des mots clés trop évidents qui déclencheraient des filtres antispam.

- L’expéditeur : L’email se compose d’un nom d’affichage et d’une adresse email.

- Le nom d’affichage (2) peut être facilement falsifié (ici, il indique « Slack »).

- L’adresse email (3) est plus difficile à usurper en raison des contrôles d’authentification (SPF, DKIM, DMARC). Vérifier le domaine de l’expéditeur est une précaution essentielle pour détecter une tentative de phishing.

- Le lien intégré (4) : L’adresse de redirection ne pointe pas vers slack.com mais vers un domaine frauduleux conçu pour capturer les identifiants de connexion. Une vigilance particulière sur les liens contenus dans les emails est cruciale pour éviter ce type d’attaque.

Capture des identifiants et compromission du compte

Si la victime ne prête pas attention aux indices mentionnés précédemment et clique sur le lien frauduleux, elle est redirigée vers une fausse page d’authentification Slack, fidèlement reproduite pour éviter toute suspicion.

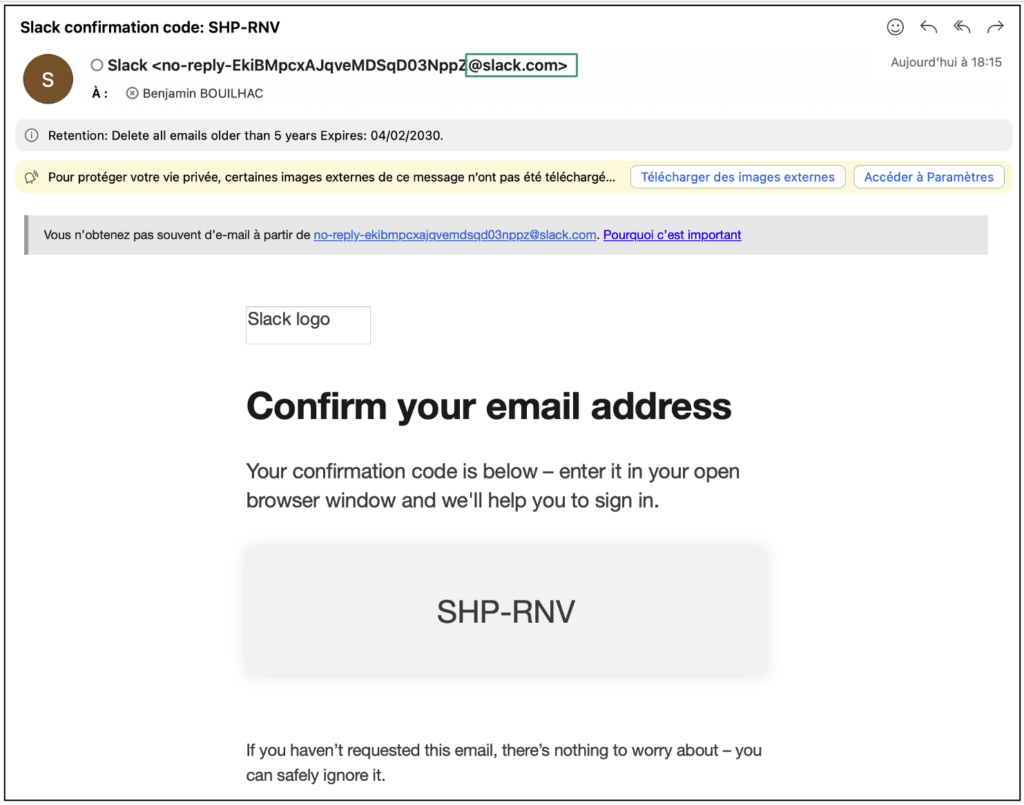

À ce stade, l’utilisateur a encore la possibilité de détecter l’attaque en vérifiant attentivement l’URL. Cependant, si cette vérification n’est pas faite et que l’utilisateur renseigne son adresse email, un code OTP (One Time Password) lui est immédiatement envoyé par Slack sur son adresse email légitime.

Cette phase renforce la crédibilité de l’attaque, car le message provient bien du domaine officiel slack.com. Pourtant, derrière cette interaction en apparence normale se cache un phishing en mode man-in-the-middle, où le serveur de l’attaquant agit comme un proxy entre la victime et Slack.

Lorsque la victime entre son OTP sur la fausse page, l’attaquant capture non seulement ce code, mais également le jeton de session généré après authentification. Ce dernier est récupéré à l’aide d’Evilginx, un outil de phishing avancé permettant de contourner l’authentification multifacteur (MFA).

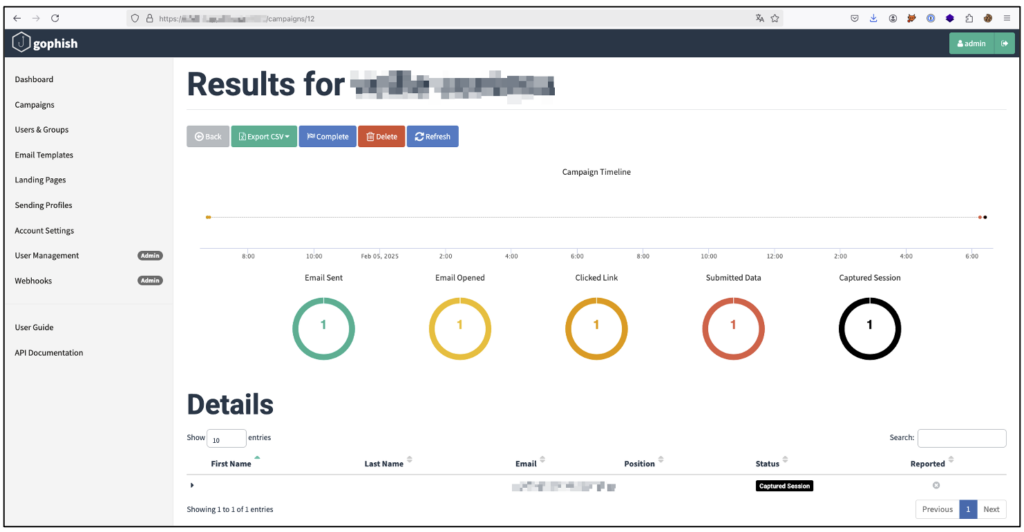

Le jeton est ensuite transféré à Gophish, une plateforme dédiée aux campagnes de phishing, qui le stocke pour exploitation.

Avec le jeton de session en main, l’attaquant n’a plus besoin de connaître le mot de passe ni l’OTP initial : il lui suffit d’importer le jeton dans son navigateur pour accéder directement à l’interface Slack de la victime. Il peut alors exploiter l’accès en envoyant des messages internes, exfiltrant des données sensibles ou étendant son attaque à d’autres comptes en jouant sur la confiance des collaborateurs.

Un simple clic sur « LAUNCH SLACK » lui permet de finaliser l’intrusion et d’agir comme s’il était l’utilisateur légitime.

Recommandations techniques et sensibilisation suite à la campagne de phishing

Réduire au maximum les risques liés aux attaques de phishing nécessite de combiner à la fois une bonne sensibilisation des collaborateurs et la mise en place de protections techniques :

Sensibilisation des collaborateurs

- Soyez vigilant aux emails suspects : Tout email demandant une action sensible (connexion, téléchargement…) doit être scruté avec attention.

- Vérifiez les domaines des expéditeurs et des liens : Ne vous fiez ni au nom de l’expéditeur ni au sujet de l’email. Vérifiez toujours l’adresse complète et l’URL des liens.

- Alertez rapidement en cas de doute : Signalez tout email suspect pour éviter que d’autres ne tombent dans le piège. Un canal Slack dédié peut être utile.

- En cas d’erreur, réagissez vite : Si vous avez soumis vos identifiants sur une fausse page, changez immédiatement votre mot de passe et déconnectez toutes vos sessions.

- Utilisez des mots de passe uniques et robustes : Évitez de réutiliser vos mots de passe. Un gestionnaire de mots de passe peut être une bonne solution.

Protections techniques

- Activez la double authentification (2FA) : Prioritairement sur les applications sensibles (email, VPN, etc.) et comptes administrateurs. Les clés de sécurité physiques (YubiKey, passkeys) offrent une protection renforcée.

- Surveillez les connexions suspectes : Des alertes administratives peuvent être activées pour signaler des connexions inhabituelles (ex. Google Workspace, Office365).

- Implémentez SPF/DKIM/DMARC : Ces mécanismes d’authentification des emails réduisent le risque d’usurpation de domaine et améliorent la détection des emails frauduleux.

Exemple de campagne de phishing ciblé

Voyons maintenant un exemple de campagne de phishing ciblé (ou spear phishing). Pour rappel, ce type de campagne repose sur un scénario précis ciblant une ou quelques personnes.

Pour paraître plus crédible, l’attaquant utilise souvent l’usurpation d’identité.

Un cas classique est la « fraude au président » : un attaquant se fait passer pour un dirigeant ou un responsable afin d’ordonner un virement frauduleux. Dans notre exemple, nous allons cibler l’entreprise fictive KooGivi.

Reconnaissance

La phase de reconnaissance d’une campagne de phishing ciblé est plus approfondie qu’une attaque classique visant à voler des identifiants. Elle inclut notamment l’analyse de l’activité du client et de ses collaborateurs sur les réseaux sociaux.

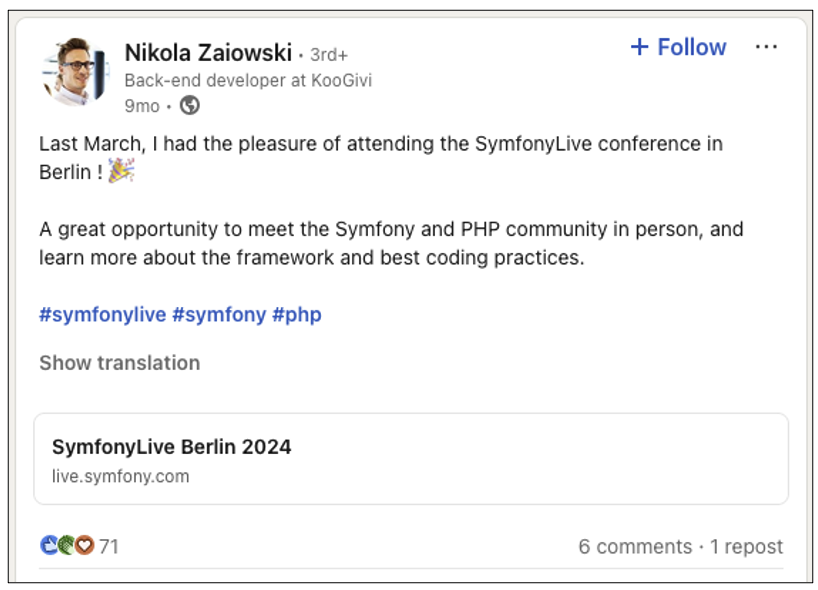

LinkedIn, par exemple, fournit des informations précieuses. En plus de la liste des collaborateurs, les publications de l’entreprise peuvent inspirer un scénario d’attaque redoutablement efficace. Tout dépend de l’imagination de l’attaquant.

Dans ce cas, imaginons que nous découvrions le post suivant :

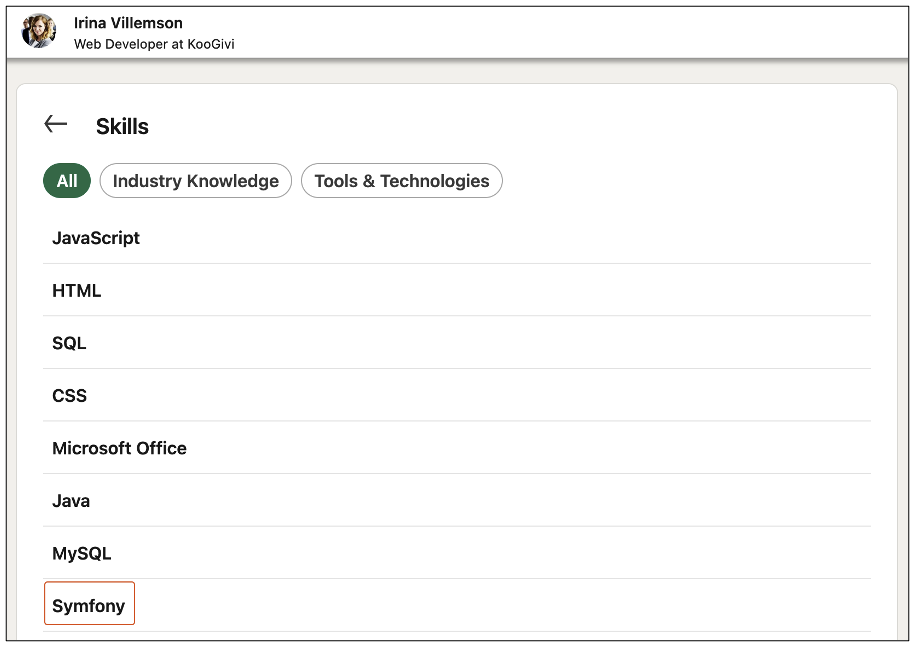

En analysant le profil de Nikola Zaiowski, nous constatons qu’il utilise le framework Symfony. D’autres développeurs de KooGivi semblent également travailler avec cette technologie.

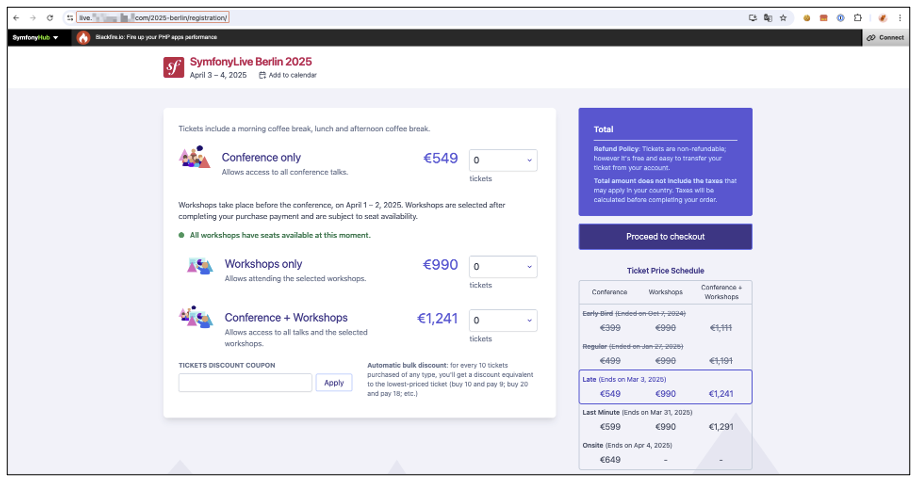

Un scénario pertinent pourrait consister à inviter KooGivi à la prochaine conférence Symfony, comme la SymfonyLive Berlin 2025. Une rapide vérification sur leur site web confirme que l’événement aura lieu très prochainement.

Élaboration du scénario de phishing ciblé

Pour rendre le scénario réaliste, nous devons choisir un prétexte convaincant. L’idée est d’inviter les développeurs de KooGivi, notamment Nikola Zaiowski, à la prochaine conférence SymfonyLive à Berlin.

Cependant, au lieu de cibler directement les développeurs, nous enverrons un email au CEO, Zaïa Jefferson, qui est plus à même de valider des dépenses.

L’objectif réel est de lui faire accepter une fausse facture d’inscription. Pour cela, nous allons utiliser un email de phishing contenant un lien vers un faux site d’inscription.

Afin de rendre l’attaque plus crédible, nous utiliserons la technique de phishing en mode reverse proxy pour cloner le site officiel de la conférence. Ainsi, Zaïa interagira avec le vrai site sans se douter qu’il passe par notre serveur de phishing. Au moment de la validation de l’inscription, nous intercepterons la requête pour empêcher que les développeurs de KooGivi soient enregistrés sur la vraie conférence. Zaïa, pensant avoir complété l’inscription, ne sera pas surpris de recevoir la facture correspondante.

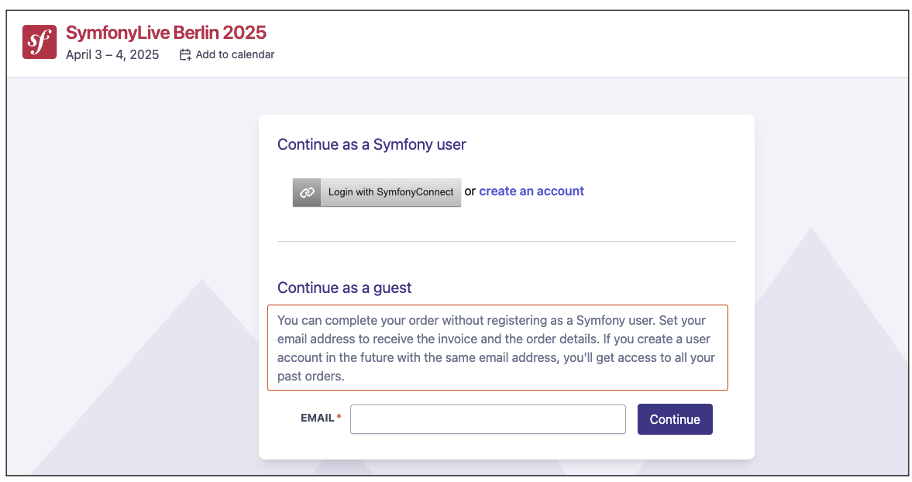

Le site propose plusieurs options : continuer en tant qu’invité, se connecter avec SymfonyConnect ou créer un compte. Comme nous contrôlons le trafic entre l’utilisateur et le site légitime, nous avons plusieurs stratégies possibles :

- Nous pouvons retirer toutes les options de connexion et forcer l’utilisateur à choisir « Continue as a guest ». Cette approche est plus simple techniquement, car le reverse proxy ne gère qu’un seul scénario.

- Une autre option est de configurer le proxy pour capturer les identifiants SymfonyConnect de Zaïa, si elle choisit cette méthode. Nous pourrions aussi laisser la possibilité de créer un compte, ce qui ajoute un cas supplémentaire à gérer, mais rend le piège plus réaliste.

Dans tous les cas, si Zaïa valide l’inscription, nous lui enverrons une fausse facture en se faisant passer pour les organisateurs de la conférence.

Exécution de la campagne de phishing ciblé

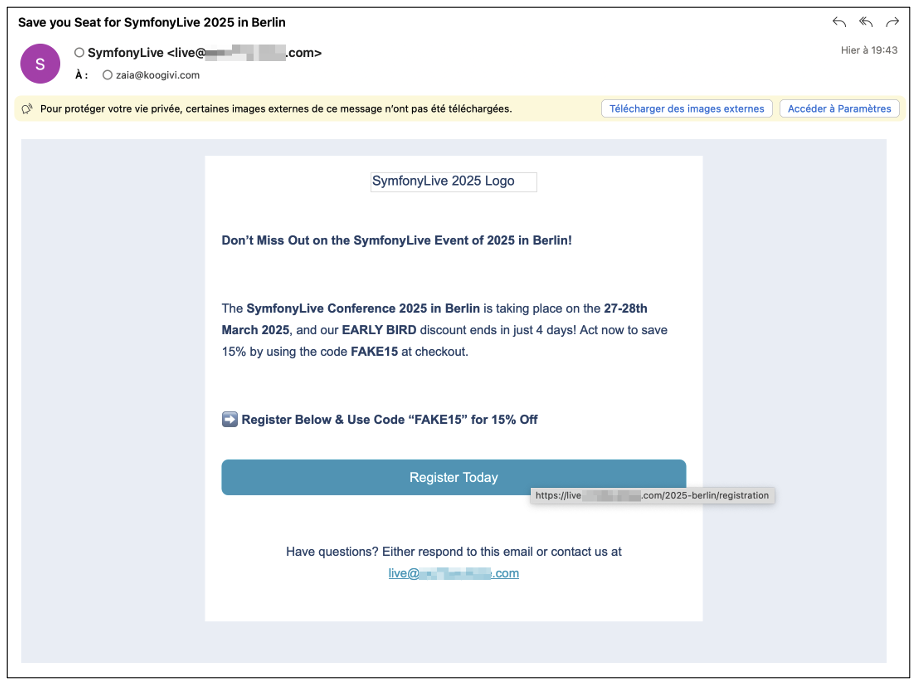

Concrètement l’email de phishing initial pourrait ressembler à ceci :

En cliquant sur le lien malveillant, Zaïa sera redirigé vers le faux site. En apparence, il s’agit du site officiel, mais en réalité, il est servi via le serveur de phishing, qui intercepte toutes ses interactions.

Recommandations suite à la campagne ciblée

Le scénario est crédible, car la conférence existe réellement et KooGivi y a déjà participé. L’attaquant exploite ce contexte familier pour ne pas éveiller de soupçons. Plutôt que de demander directement de l’argent, il propose une inscription, rendant l’arnaque plus subtile (même si une demande directe pourrait parfois fonctionner).

Les recommandations générales contre le phishing s’appliquent aussi ici, mais les indices clés restent le domaine de l’expéditeur et celui du lien, qui diffèrent de symfony.com.

Une bonne pratique pour éviter ce type d’attaque est de ne jamais cliquer sur un lien reçu par email. Mieux vaut rechercher directement « SymfonyLive Berlin » sur Google et accéder au site officiel.

Auteurs : Benjamin BOUILHAC – Pentester & Amin TRAORÉ – CMO @Vaadata