Le phishing a beaucoup évolué. Alors que l’email frauduleux était auparavant facilement repéré par ses nombreuses fautes d’orthographe et par les demandes ou menaces exagérées (versement immédiat d’argent, compte intégralement effacé, etc.), il reprend aujourd’hui les codes d’organismes de confiance. De plus, le phishing implique désormais des demandes personnalisées ou des interlocuteurs connus de la personne attaquée (responsables hiérarchiques par exemple), ce qui le rend plus difficile à détecter.

Le phishing consiste à interagir avec des emails piégés. Il s’agit de la méthode la plus couramment utilisée pour l’ingénierie sociale, une branche de la cyber-criminalité.

L’ingénierie sociale cible le comportement humain. Elle a pour but d’amener un utilisateur à dévoiler des informations confidentielles et à réaliser des actions néfastes pour soi-même ou pour un organisme auquel il appartient. Vous pouvez sensibiliser vos équipes à ce risque en réalisant un audit d’ingénierie sociale.

Nous verrons dans cet article comment déjouer les différents stratagèmes du phishing, qui peuvent échapper même aux utilisateurs avertis et vigilants.

Comment détecter un email malveillant ?

1. L’objet et le contenu

Soyez vigilant aux objets qui poussent facilement au clic : informations tapageuses, promotions exceptionnelles, invitation à gagner ceci ou cela, besoin d’aide urgent, ou encore problème sur votre compte bancaire, etc. S’ils ne sont pas une mauvaise publicité ou une newsletter, il est fort probable qu’ils soient une tentative de vous faire cliquer rapidement.

Plus que l’objet, c’est le corps de l’email qui va généralement révéler les intentions douteuses de son auteur. Sans prendre en compte l’émetteur (nous analyserons la source plus tard), certains contenus devront attirer votre attention. Il s’agit de ceux qui nous demandent des informations et/ou documents personnels ou confidentiels, ou bien ceux qui demandent (explicitement ou non) de réaliser des actions particulières et souvent inhabituelles.

Prenons pour exemple :

- Effectuer une transaction financière

- Donner ses identifiants de connexions, dont le mot de passe

- Transmettre un document officiel (pièce d’identité, fiche de paie…)

- Ouvrir une pièce jointe

- Suivre un lien

- Réaliser une action après avoir suivi le lien (se connecter, remplir un formulaire, télécharger un document, etc.)

Les prétextes peuvent être nombreux et certains semblent suffisamment légitimes pour que l’action soit réalisée sans se poser de questions. Certains prétextes peuvent également jouer sur des sentiments et émotions afin de duper la raison. Vous pouvez par exemple consulter notre article détaillant certains ressorts psychologiques utilisés pour pousser au clic. Méfiez-vous particulièrement des prétextes des types suivants :

- Technique et sécurité (« Mettez à jour votre mot de passe ici » – « suite à une mise à jour, merci de vous reconnecter en suivant ce lien pour confirmer votre compte » – « Suite à une cyber-attaque, vérifiez que votre mot de passe n’a pas été dérobé en entrant vos identifiants ici» – « Votre compte va être suspendu pour inactivité. Pour garder votre compte actif, connectez-vous ici » …)

- Aguicheur et commercial (« Gagnez un smartphone gratuitement en remplissant notre formulaire » – « L’incroyable découverte d’une baleine qui donnait des cours de mathématiques à l’université Paris 3. Installez notre application pour lire l’article » – « Promotion spéciale pour les premiers inscrits »…)

- Procédure inhabituelle (« Peux-tu m’envoyer ma fiche de paie par mail stp, ma connexion à l’intranet ne fonctionne pas » – « J’aurais besoin que tu règles rapidement cette facture, M. Dupont est absent et ne peut pas le faire »…)

2. Vérifiez la source

2.1. Inconnu

Si l’émetteur vous est inconnu, il faut vérifier son identité : la personne / l’entreprise existe-t-elle ? Pour cela, une rapide recherche sur un moteur de recherche révèle généralement les faux émetteurs. Pour une entreprise, vérifiez par exemple qu’elle est visible sur internet (site web, avis externes, etc.).

Pour des cas plus spécifiques, demandez une confirmation à une personne appropriée. Par exemple, vous recevez un mail d’une personne se présentant comme le « nouveau stagiaire ». Cette personne vous questionne sur des informations confidentielles. Renseignez-vous auprès des ressources humaines de votre établissement afin de confirmer son arrivée.

2.2. Usurpation simple : email ou domaine proche

Si l’émetteur prétend être une personne que vous connaissez ou appartenant à un groupe que vous connaissez, il faut alors vérifier que cette identité ne soit pas usurpée. Une usurpation simple consiste à utiliser une adresse email proche de celle de la personne pour qui l’attaquant veut se faire passer.

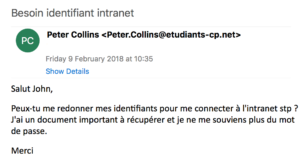

Vous recevez par exemple un email de votre collègue Peter qui vous demande si vous pouvez lui redonner le mot de passe de l’accès à l’intranet de l’entreprise que vous aviez créé pour lui 2 mois plus tôt. Vigilant, vous observez l’adresse mail de l’émetteur. Vous savez que sa réelle adresse mail est [email protected].

Voici un exemple de cas qui peuvent se présenter à vous :

- Changement de caractère : Peter.Coli[email protected], Peter–[email protected]

- Inversement de caractères : Peter.Colil[email protected], Petre[email protected]

- Utilisation d’un domaine proche : Peter.Collins@etudiant-cp.net, Peter.Collins@etudiants-cp.ne, Peter.Collins@etudlants-cp.net

Les possibilités sont extrêmement nombreuses et, bien qu’elles soient montrées ici de manière évidente, il peut être difficile de détecter ce genre de modification. D’autant plus qu’avec un manque de vigilance, l’adresse ne sera peut-être même pas lue par la personne ciblée.

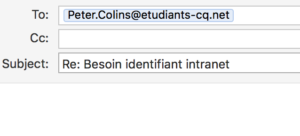

En cas de doute, n’hésitez pas à contacter la personne pour confirmer son identité :

- En envoyant un nouveau mail (il vaut mieux ne pas répondre à l’email suspect)

- Par téléphone

- En allant physiquement à sa rencontre

2.3. Usurpation avancée

Il est possible d’usurper une adresse email de manière plus transparente, voire quasi indétectable pour un utilisateur n’ayant pas de connaissances techniques avancées. En effet, l’usurpateur va pouvoir afficher une adresse d’expédition identique à celle usurpée.

Cela semble un piège parfait ? Don’t worry, il est toujours possible de détecter l’attaque.

Dans le cas où l’usurpateur attend une réponse par email, l’usurpation se détecte en cliquant sur répondre (ou Reply).

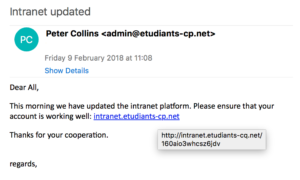

Pour reprendre l’exemple précédent, l’usurpateur pourra effectivement envoyer un email en affichant comme adresse [email protected] (identique à l’adresse authentique).

Mais l’imposteur ne possédant pas réellement cette adresse, il ne pourra pas recevoir la réponse si elle est émise sur cette même adresse. Ainsi, c’est une fois avoir cliqué sur Répondre que peut se dévoiler une adresse falsifiée, telle que celles citées ci-avant.

Enfin, il est possible que l’usurpateur accepte de ne pas recevoir de réponse (par exemple, s’il vous demande de réaliser une action telle que télécharger et exécuter un fichier malveillant). Il est alors plus compliqué de détecter la supercherie.

Dans ce cas, c’est le contenu du mail qui doit alerter. Être attentif permet d’éveiller un soupçon, qui pourra être confirmé en joignant la personne prétendument usurpée (téléphone, autre email, rencontre physique).

Un utilisateur avancé pourra de plus consulter les headers ou vérifier par exemple que l’adresse IP de l’émetteur soir conforme avec celle du serveur mail attendu.

3. Les pièces jointes (malwares, zips…)

Dans la majeure partie des cas, les pièces jointes sont automatiquement scannées et filtrées de manière à empêcher un fichier potentiellement malveillant d’atterrir dans votre boite email. Il existe toutefois des moyens de contourner cette protection, par exemple en créant une archive chiffrée (demandant un mot de passe). L’attaquant peut donner de fausses excuses à cela, telles que la « compression d’un fichier trop grand » ou la volonté de « rendre les fichiers confidentiels » (argument de sécurité).

Dans ces conditions, les fichiers peuvent abriter toute sorte de code malveillant, et il est donc recommandé de ne pas télécharger ni ouvrir ce type de pièces jointes. Si les pièces sont légitimes, il n’y a pas de raison de ne pas les envoyer par les méthodes habituelles (la procédure inhabituelle doit alarmer). En effet, les fichiers classiques tels que PDF et Word (.doc et .ppt) ne peuvent théoriquement pas embarquer de code malveillant, raison pour laquelle ils sont transmissibles par mail. À noter toutefois qu’une pièce jointe, quelle qu’elle soit, n’est jamais garantie sans malware à 100 %, comme l’ont montré les récentes vulnérabilités découvertes sur les fichiers .docx.

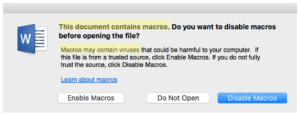

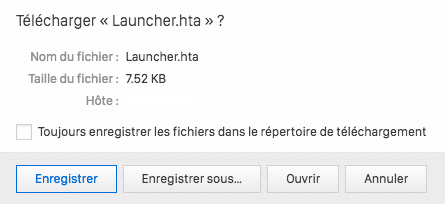

D’une manière plus générale, lors de l’ouverture d’un fichier, il se peut qu’une fenêtre vous avertisse et vous demande si vous désirez exécuter le programme. Un programme exécutable est potentiellement très dangereux, et il est fort improbable que vous receviez légitimement ce type de fichier par email. On pourra de plus citer les deux extensions les plus utiliser dans des attaques de phishing : .exe et .hta. Refusez l’exécution de ces fichiers.

Enfin, un fichier Word particulier peut contenir des macros (.docm). À l’ouverture de celui-ci, il vous sera demandé si vous souhaitez les activer. Les macros sont potentiellement très dangereuses. Elles sont utilisées seulement pour des cas particuliers (documents professionnels complexes) ; elles n’ont ainsi dans la grande majorité des cas aucune raison d’être activées dans un fichier légitime. Refusez d’activer les macros, et prenez même l’habitude de ne pas ouvrir ces fichiers (.docm).

4. Les liens

4.1. Vérifier les domaines et URL

Quand un lien est présent dans un mail, il est important de vérifier la destination de celui-ci (avant d’avoir cliqué, c’est préférable). Pour cela, une méthode simple consiste à mettre le pointeur de la souris sur celui-ci afin de faire afficher la destination. En effet, il ne faut jamais se fier à l’URL qui est apparente, car celle-ci n’est que purement visuelle et ne donne aucune information quant à la destination réelle.

Une fois la destination réelle affichée, lire attentivement le chemin d’accès (et plus particulièrement le nom de domaine) afin de détecter les usurpations. Dans l’exemple ci-dessus, une lecture attentive permet de détecter l’escroquerie : le site destination est intranet.etudiants-cq.net et non intranet.etudiants-cp.net. Cela peut donc être un site détenu par un attaquant et destiné à tromper les utilisateurs.

En cas de doute, préférez accéder au site via un moteur de recherche plutôt qu’en suivant le lien.

4.2. Comportement

Lorsqu’un lien est envoyé par email et semble légitime, vous allez certainement cliquer dessus. Si vous n’avez pas eu de suspicion lors de la lecture du mail, certains comportements de l’application doivent eux alerter :

- Téléchargement d’un fichier : Si un fichier est téléchargé dans votre navigateur alors que vous vous attendiez simplement à arriver sur une page internet, il est probable que vous n’êtes pas sur le site que vous pensiez atteindre. Vérifiez alors l’URL, et ne téléchargez pas le fichier. Préférez recevoir les fichiers par pièce jointe (généralement vérifiés par un antivirus).

- Formulaire de connexion : Évitez de saisir vos identifiants de connexion après avoir suivi un lien. Rares sont les cas légitimes où l’on vous demandera de vous connecter, moins rares sont les tentatives de vol de mots de passe de cette manière. Si une reconnexion à une plateforme est nécessaire, alors préférer vous rendre sur le site en question sans suivre le lien de l’email, via un moteur de recherche par exemple.

En conclusion, comme nous l’avons vu dans cet article, de nombreuses méthodes peuvent être utilisées pour tromper un internaute et l’inciter à réaliser une action sensible. Nous pouvons tous, à un moment ou un autre, tomber dans l’un de ces pièges. Ne soyez pas trop pressé quand vous ouvrez vos emails et prenez le temps de vérifier les différents éléments cités ci-dessus : cela vous protègera du phishing.

Le phishing est la méthode la plus utilisée dans l’ingénierie sociale. Nous conduisons des audits d’ingénierie sociale dpuis plusieurs années. Nos clients ont partagé leur retour d’experience et ce qu’ils en ont tiré.