Face à l’augmentation des cyberattaques, la sécurité des organisations est désormais une priorité. Et pour répondre efficacement à cette menace croissante, le Red Teaming s’impose comme une stratégie de choix.

Cette approche proactive s’inscrit parfaitement dans les cadres réglementaires tels que la norme ISO 27001 et la directive NIS 2. En effet, ces normes insistent sur l’importance de protéger les données sensibles et de garantir une gestion rigoureuse de la sécurité de l’information.

De plus, le Red Teaming joue un rôle clé dans le respect du règlement DORA, conçu pour renforcer la résilience des institutions financières européennes face aux cyberattaques.

Dans cet article, nous détaillons la méthodologie et les objectifs du Red Teaming. Nous abordons également les principes du framework TIBER, tout en explorant les outils et techniques utilisés par une Red team pour une évaluation globale de la sécurité d’une organisation.

Guide complet sur le Red Teaming

- En quoi consiste le Red Teaming ?

- Quelles sont les différences entre Pentesting et Red Teaming ?

- Règlement DORA et framework TIBER : des cadres pour structurer les missions Red Team

- Les équipes impliquées dans un exercice de Red Teaming

- Méthodologie et différentes phases d’une mission de Red Teaming

- Le Purple Teaming : une approche collaborative permettant de renforcer la cyber-résilience

- MITRE ATT&CK : un framework clé pour le Red Teaming

- Outils et techniques de Red Teaming

- Réaliser un audit Red Team avec Vaadata, entreprise spécialisée en sécurité offensive

En quoi consiste le Red Teaming ?

L’objectif du Red Teaming est d’évaluer la sécurité globale d’une organisation, via un audit complet et réaliste de trois composantes essentielles : le personnel, les processus et les technologies.

Cette approche repose sur des simulations d’attaques sophistiquées, reproduisant les tactiques, techniques et procédures (TTP) utilisées par les cyberattaquants.

Périmètre d’une mission Red team

Le périmètre des tests Red team est le suivant :

- Concernant le personnel : La Red Team analyse la préparation et la réactivité des employés face aux attaques. Cela inclut des simulations de scénarios d’ingénierie sociale pour mesurer la sensibilisation à la sécurité (par exemple, reconnaître des tentatives de phishing) et la capacité des équipes à réagir aux alertes de sécurité.

- Sur les processus : Les protocoles et méthodes de gestion des incidents de sécurité sont passés au crible. La Red Team évalue notamment la capacité de l’organisation à détecter les intrusions, à répondre efficacement aux alertes et à coordonner les efforts en cas d’incident.

- Et les technologies : Les outils et systèmes de sécurité déployés sont également testés. Cela comprend l’évaluation des actifs exposés, des systèmes de détection d’intrusion et des solutions de protection contre les logiciels malveillants, à travers des simulations réalistes d’attaques.

Le Red Teaming : une approche réaliste pour une meilleure cyber-résilience

Cette méthodologie reproduit de façon crédible les actions potentielles d’un attaquant. De fait, le but premier est d’identifier les axes d’amélioration et d’optimiser la capacité des organisations à réagir face aux cyberattaques.

Et ces dernières sont souvent complexes car elles exploitent divers points faibles et différents vecteurs d’attaques.

Par exemple, un attaquant peut d’abord tirer parti de failles humaines pour obtenir un accès initial. Ensuite, il peut s’appuyer sur des vulnérabilités techniques pour se déplacer latéralement dans le réseau et, enfin, exploiter des lacunes dans les processus de réponse aux incidents pour maximiser l’impact de son attaque.

Quelles sont les différences entre Pentesting et Red Teaming ?

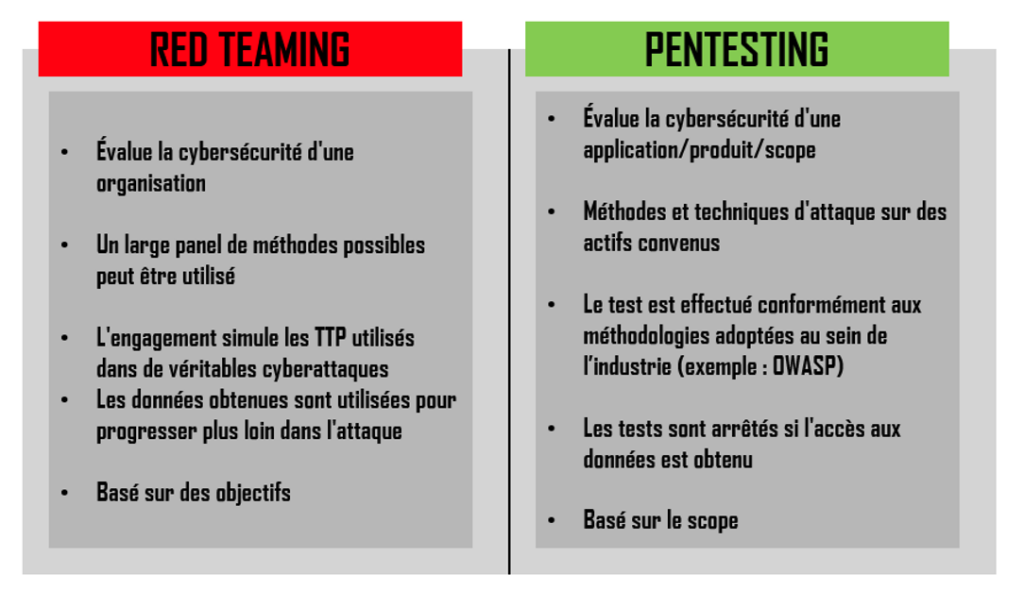

Le Red Teaming et le Pentesting diffèrent dans leurs objectifs et leurs méthodologies.

D’un coté, le Pentesting (ou test d’intrusion) consiste à identifier et à exploiter des vulnérabilités spécifiques au sein d’un système. Et il se limite généralement à un périmètre bien défini ; avec pour objectif d’évaluer les impacts potentiels de failles identifiées et de proposer des correctifs.

De l’autre, le Red Teaming adopte une vision plus large et immersive. Il simule une attaque réelle et sophistiquée pour tester l’ensemble des défenses d’une organisation. C’est pourquoi, il ne se limite pas à un périmètre ou des vulnérabilités spécifiques car ; l’objectif est d’évaluer la capacité d’une organisation à détecter, prévenir et répondre à des cyberattaques.

Néanmoins, il est important de souligner que le Red Teaming et le Pentesting ne s’opposent pas, mais se complètent. Le Pentesting est particulièrement adapté pour évaluer la sécurité de nouvelles applications, fonctionnalités ou infrastructures avant leur déploiement ; tandis que le Red Teaming est recommandé pour tester la maturité globale d’une organisation.

Règlement DORA et framework TIBER : des cadres pour structurer les missions Red Team

Principes du règlement DORA

Institué par l’Union Européenne, le règlement DORA (Digital Operational Resilience Act) vise à renforcer la résilience du secteur financier face aux cybermenaces croissantes. Il établit un cadre réglementaire solide pour s’assurer que les institutions financières puissent résister, réagir et se remettre rapidement d’éventuelles perturbations liées à des attaques.

DORA s’applique à l’ensemble des acteurs du secteur financier, y compris les startups et scale-ups de la FinTech, avec des exigences qui incluent :

- La notification des incidents de sécurité : les organisations doivent signaler rapidement tout incident majeur afin de garantir une transparence accrue et une meilleure gestion des crises.

- La gestion des risques liés aux TIC : DORA impose aux entités financières d’adopter des pratiques robustes pour identifier, évaluer et limiter les risques liés aux technologies de l’information et de la communication.

- Des tests réguliers de résilience opérationnelle : les institutions doivent effectuer des simulations pour s’assurer de leur capacité à faire face à des cyberattaques, y compris via des exercices de Red Teaming.

- Des dispositifs de sauvegarde et de récupération : garantir la continuité des opérations grâce à des systèmes de backup solides et des plans de reprise d’activité efficaces.

En s’appuyant sur le règlement DORA, l’Union Européenne a également mis en avant le framework TIBER-EU pour structurer les missions de Red Team, afin d’uniformiser ces exercices critiques.

Qu’est-ce que le framework TIBER-EU ?

TIBER-EU (Threat Intelligence-Based Ethical Red Teaming for the European Union) est un framework développé par la Banque Centrale Européenne. Il vise à définir des standards communs pour les opérations de Red Team dans l’ensemble de l’Union Européenne.

Issu des objectifs fixés par le règlement DORA, ce framework offre une méthodologie structurée pour les missions de Red Teaming. Il établit des règles claires pour garantir la rigueur des processus tout en permettant une certaine flexibilité pour s’adapter aux spécificités de chaque organisation.

TIBER-EU poursuit les objectifs suivants :

- Renforcer la résilience des organisations face aux cyberattaques, et plus spécifiquement celle des acteurs du secteur financier.

- Normaliser et structurer la conduite des missions de Red Team dans toute l’Union Européenne.

- Fournir des orientations sur la méthodologie et le périmètre des tests Red Team tout en offrant une certaine flexibilité

En effet, le cadre TIBER-EU suit une méthodologie spécifique. Voyons cela plus en détail avec les outils, les acteurs impliqués et les différentes phases d’une mission de Red Teaming.

Les équipes impliquées dans un exercice de Red Teaming

Chez Vaadata, nous nous appuyons sur les principes du framework TIBER-EU pour structurer nos opérations de Red Team.

Bien que nous en reprenions les grandes lignes, nous avons adapté cette méthodologie à nos propres cas d’usage afin de répondre aux enjeux spécifiques de nos clients.

Ainsi, une mission de Red Team bien orchestrée repose sur la coordination de plusieurs équipes distinctes, chacune ayant un rôle clé à jouer :

Control Team

Côté client, cette équipe agit comme l’intermédiaire principal entre l’entreprise cliente et le prestataire. Elle fournit des informations essentielles à l’équipe de Threat Intelligence pour élaborer des scénarios d’attaques réalistes. Elle reste en contact avec la Red Team tout au long de la mission pour garantir la fluidité des opérations, sans divulguer les détails des tests à la Blue Team.

Blue Team

La Blue Team représente les équipes internes de sécurité de l’entreprise cliente. Son rôle est de détecter et de répondre aux attaques simulées par la Red Team, comme elles le feraient lors d’une véritable cyberattaque. Pour préserver l’authenticité des tests, cette équipe n’est pas informée de la nature, du moment ou des détails des scénarios d’attaques.

Threat Intelligence Team

Côté Vaadata, cette équipe est responsable de la phase de préparation des tests. Elle collecte et analyse des informations sur les menaces pertinentes pour l’entreprise cliente. À partir de ces données, elle élabore des scénarios d’attaques adaptés aux systèmes, processus et au personnel de l’organisation.

Red Team

Toujours côté Vaadata, la Red Team exécute les attaques simulées en suivant les scénarios définis par la Threat Intelligence Team. Elle teste la sécurité globale de l’organisation, en ciblant ses failles humaines, technologiques et organisationnelles.

Méthodologie et différentes phases d’une mission de Red Teaming

Avant d’entrer dans le détail des différentes phases d’une mission de Red Teaming, il est essentiel de souligner un point clé.

Chaque audit Red Team étant unique, nous adaptons notre méthodologie aux spécificités de nos clients ainsi qu’aux objectifs clés de la mission. Cette personnalisation garantit que les scénarios d’attaques reflètent fidèlement les menaces réelles auxquelles nos clients sont confrontés.

Elle permet également d’obtenir des résultats pertinents et exploitables, en tenant compte des particularités des systèmes, des processus, et des équipes de chacun de nos clients.

Planification et coordination

La phase initiale d’une mission de Red Teaming mobilise principalement deux équipes : la Control Team et la Threat Intelligence Team. La mission débute par une réunion de pré-lancement entre l’équipe commerciale de Vaadata et les représentants du client.

L’objectif ici est de comprendre les besoins du client (enjeux et contexte), fixer les modalités de la mission Red Team (dates, durée et périmètre des tests) et d’échanger les informations nécessaires pour rédiger et signer les Règles d’Engagement (Rules of Engagement, ROE).

Dans les jours qui suivent, le client doit transmettre à l’équipe de Vaadata la composition de sa Control Team et toute information complémentaire essentielle pour garantir une communication fluide tout au long de la mission.

Enfin, un kick-off est organisé pour approfondir la compréhension du périmètre et des objectifs de la mission Red Team. L’objectif ici est double :

- Permettre à la Control Team de présenter une vue détaillée de son infrastructure, notamment les outils et services utilisés (SaaS, outils internes, etc.), l’architecture réseau, les méthodes d’authentification en place, etc.

- Permettre à la Threat Intelligence Team de définir les objectifs précis de la mission, qui peuvent inclure, par exemple l’obtention du code source d’un produit développé par l’organisation, l’accès aux e-mails de membres de la direction, l’exfiltration de documents sensibles (R&D, stratégie, etc.), la compromission et l’escalade jusqu’au rôle d’Administrateur d’un domaine Active Directory.

Cette phase préparatoire est cruciale pour aligner les attentes et garantir que la mission de Red Teaming répond aux besoins spécifiques du client.

Threat Intelligence et modélisation des menaces

Cette étape mobilise trois acteurs principaux : la Control Team, la Threat Intelligence Team et la Red Team.

Production du Threat Intelligence Report

La Threat Intelligence Team utilise les données collectées auprès de la Control Team pour créer un rapport complet, structuré en plusieurs sections et incluant :

- L’identification des fonctions critiques, des systèmes clés et des actifs sensibles susceptibles de constituer des cibles pour les tests.

- L’évaluation des vulnérabilités potentielles détectées dès cette étape grâce à une analyse approfondie des informations obtenues (ex. diagrammes réseau, technologies utilisées).

- La modélisation des menaces spécifiques pesant sur l’organisation, prenant en compte des groupes d’attaquants documentés (ex. groupes de ransomware ou de vol de données), des types d’attaques (phishing ciblé, compromission réseau, etc.).

- La cartographie des TTP (techniques, tactiques et procédures) selon le framework MITRE ATT&CK, avec des précisions sur les étapes prévues de l’attaque, le type de menace impliqué et ses objectifs finaux (ex. exfiltration de données, compromission des systèmes).

Présentation du rapport et validation des scénarios

Une réunion intermédiaire est ensuite organisée pour :

- Valider, affiner ou compléter les scénarios d’attaque avec des précisions supplémentaires afin d’enrichir ce premier rapport

- Permettre donc à la Threat Intelligence Team d’intégrer les ajustements nécessaires afin de produire une version finale du rapport. Ce dernier servira de base pour guider les actions de la Red Team dans les phases opérationnelles suivantes.

Cette étape joue un rôle clé dans la réussite d’une mission de Red Teaming. Elle garantit que les scénarios d’attaque sont alignés avec les réalités de l’organisation et reflètent des menaces plausibles.

Exécution des tests Red Team

Les acteurs impliqués dans cette phase sont la Red Team et la Control Team.

Élaboration et validation du Red Team Plan

Avant le lancement des tests, la Red Team prépare un document clé appelé Red Team Plan. Ce plan inclut :

- Les scénarios d’attaque détaillés : Reprise et approfondissement des scénarios issus du rapport TI, avec une chronologie précise des étapes et des actions planifiées.

- La gestion des « leg ups » : Les « leg ups » sont des solutions prédéfinies permettant de contourner un éventuel blocage à une étape donnée. Ils assurent la progression des tests malgré des limitations spécifiques rencontrées par la Red Team, comme les contraintes de temps, les ressources limitées, etc.

Puis, une réunion de début de Red Team est organisée avec la Control Team pour valider le plan. Cette réunion permet de clarifier les rôles et responsabilités pendant la phase d’exécution, de s’assurer que le plan respecte les objectifs et les règles d’engagement (ROE). et de finaliser les chronologies et les « leg ups ».

Mise en œuvre des scénarios d’attaque

Une fois le plan validé, la Red Team lance les tests en suivant les scénarios définis. Durant cette phase une communication régulière est maintenue pour signaler les étapes clés et gérer tout incident nécessitant une intervention.

De plus, chaque action (succès, échec, contournement) est documentée pour alimenter le rapport final.

Rapport intermédiaire et résultats de la phase

À la fin des tests, la Red Team produit une première version du rapport de Red Team. Ce rapport intermédiaire détaille les actions entreprises et leurs résultats (succès ou échecs), les accès obtenus (par exemple, prise de contrôle de comptes ou accès à des systèmes critiques) et les objectifs atteints (exfiltration de données, compromission de systèmes, etc.).

Ce rapport intermédiaire est partagé avec la Control Team pour une validation initiale, avant de passer à l’étape suivante de restitution et de recommandations.

Phase de clôture : rapport final et recommandations

La dernière phase d’une mission de Red Teaming est axée sur l’analyse des résultats, la collaboration entre les équipes, et la proposition de recommandations pour améliorer la posture de sécurité de l’organisation. Tous les acteurs (Red Team, Blue Team, Control Team) sont impliqués à ce stade.

Une fois les tests terminés, la Blue Team est informée qu’une mission de Red Teaming a eu lieu. Elle est ensuite invitée à rédiger un Blue Team Report, qui synthétise les actions ou attaques détectées pendant les tests, les mesures de défense mises en œuvre et les incidents bloqués ou gérés.

Ce document est essentiel pour évaluer l’efficacité des mécanismes de sécurité existants.

Une session de travail collaborative appelée Replay Workshop est organisée entre la Red Team et la Blue Team pour :

- Comparer le Red Team Report (actions offensives) et le Blue Team Report (détections et réponses).

- Analyser les écarts afin de comprendre pourquoi certaines techniques, tactiques et procédures de la Red Team ont échappé aux mécanismes de défense.

- Simuler de nouvelles défenses afin de tester des protections adaptées à chaque TTP identifiée

Le Replay Workshop se termine lorsque les techniques, tactiques et procédures (TTP) de la Red Team sont toutes détectées ou rendues inopérantes par la Blue Team.

À l’issue de ce workshop, la Red Team produit un rapport final qui offre une vue globale sur les résultats de la mission. Ce rapport détaille :

- Les vulnérabilités initiales identifiées lors des tests ; et les améliorations apportées grâce aux interactions avec la Blue Team.

- Les recommandations concrètes pour renforcer les défenses sur des systèmes critiques : outils, processus, etc.

Cette version finale du Red Team Report est présentée lors de la réunion de restitution où tous les acteurs ayant pris part à la Red Team sont présents.

Le Purple Teaming : une approche collaborative permettant de renforcer la cyber-résilience

Le Purple Teaming est une approche collaborative dans laquelle la Red Team (équipes offensives) et la Blue Team (équipes défensives) travaillent ensemble pour améliorer la posture de sécurité d’une organisation.

En effet, le Purple Teaming s’inscrit dans une démarche proactive et pédagogique. Il favorise l’échange d’informations en temps réel, permettant aux équipes de travailler conjointement pour affiner les défenses et renforcer les capacités de détection.

L’objectif principal du Purple Teaming est d’élever le niveau global de sécurité en exploitant les insights tactiques de la Red Team pour adapter les mécanismes de défense, tout en aidant la Blue Team à mieux comprendre les techniques, tactiques et procédures (TTP) utilisées par des attaquants réels.

Ce modèle repose sur des exercices structurés, souvent encadrés par des frameworks comme MITRE ATT&CK, pour garantir une cartographie précise des techniques utilisées et des mesures à implémenter. L’accent est mis sur l’amélioration continue, où chaque simulation d’attaque se traduit par des apprentissages concrets pour les deux équipes.

MITRE ATT&CK : un framework clé pour le Red Teaming

MITRE ATT&CK, (Adversarial Tactics, Techniques, and Common Knowledge) est un framework utilisé pour comprendre, organiser et analyser les comportements des cyberattaquants.

Il fournit une matrice complète des tactiques et techniques utilisées par les attaquants à chaque étape d’une attaque, de l’accès initial à l’atteinte d’un objectif.

La matrice MITRE ATT&CK est organisée en plusieurs colonnes représentant les différentes étapes d’une attaque, telles que l’accès initial, l’exécution, la persistance, la défense et l’évasion, parmi d’autres. Chaque colonne contient plusieurs techniques associées à cette étape spécifique de l’attaque.

Chaque technique est décrite en détail, y compris les descriptions générales, les exemples d’utilisation par les attaquants, les outils couramment associés et les moyens de détection et de prévention.

Cette granularité permet aux organisations de mieux comprendre les tactiques et techniques utilisées par les attaquants et de renforcer leurs défenses en conséquence.

MITRE ATT&CK est utilisé par les organisations pour plusieurs cas d’utilisation, y compris l’amélioration de la détection des menaces, l’évaluation de la posture de sécurité, la simulation d’attaques (comme les Red Teams) et la planification de la défense.

Outils et techniques de Red Teaming

Au cours d’une Red Team, de nombreux outils peuvent être utilisés pour atteindre les objectifs définis. Ces outils comprennent notamment (liste non exhaustive) :

- Des implants (malwares) : des programmes conçus pour exécuter des instructions données par un serveur de commande et de contrôle (appelé C2) sur une machine infectée. Ces implants peuvent également permettre à la Red Team de se servir de la machine infectée comme point de rebond vers un réseau interne. Ils sont généralement déployés via un loader pour contourner les solutions de sécurité. Pour en savoir plus, vous pouvez consulter notre article : Techniques de contournement d’antivirus et d’EDR.

- Des utilitaires de phishing comme EvilNginx permettant des attaques « Man in the Middle » pouvant contourner certains types de MFA (authentification multifacteur).

- Des outils de password spraying pour tester des combinaisons de mots de passe courantes contre de multiples comptes utilisateurs. Pour plus d’informations sur ce type d’attaques, nous vous renvoyons vers notre article : Attaques brute force : principes et bonnes pratiques sécurité.

- Des outils de scan permettant la découverte d’actifs exposés sur internet et de vulnérabilités connues.

- Enfin, dans le cas où la Red Team parvient à accéder au réseau interne d’une organisation, de nombreux outils de découverte de mauvaises configurations, de vulnérabilités et de reconnaissance existent pour se latéraliser ou encore élever ses privilèges dans un Active Directory.

Réaliser un audit Red Team avec Vaadata, entreprise spécialisée en sécurité offensive

Vaadata est une société spécialisée en sécurité offensive dont le cœur de métier est le Pentesting et le Red Teaming. Grâce à notre expertise, nous aidons diverses organisations à relever des défis complexes en matière de cybersécurité sur tous les actifs critiques.

Vaadata est certifiée ISO 27001, ISO 27701, et détient l’accréditation CREST. Notre engagement envers ces certifications garantit que nous fournissons des services alignés aux meilleures pratiques de l’industrie et aux normes de sécurité les plus élevées.

Nous travaillons avec plus de 500 clients de toutes tailles et dans divers secteurs. Tous nos services sont assurés par notre équipe interne, dont les consultants détiennent des certifications qui témoignent de notre compréhension approfondie d’un large éventail de défis techniques en matière de cybersécurité et de notre capacité à les relever efficacement.

Auteurs : Amin TRAORÉ – CMO @Vaadata & Arthur LE FAOU – Pentester @Vaadata