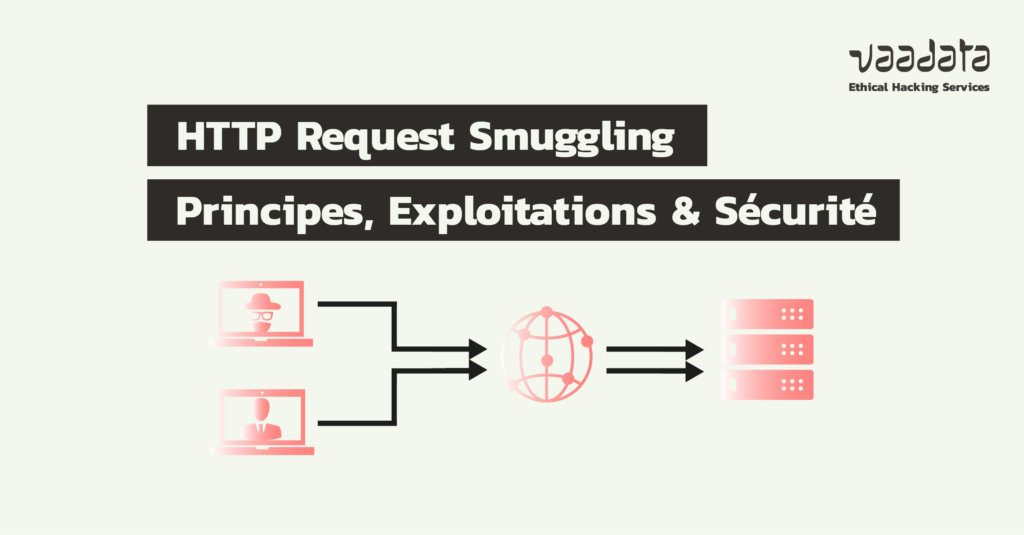

Lorsqu’un client accède à un site web, il communique avec le serveur via le protocole HTTP. Initialement textuel, ce protocole est devenu binaire avec HTTP/2, mais son fonctionnement repose toujours sur TCP.

Chaque échange commence par l’établissement d’une connexion entre le client et le serveur. Avec HTTP/1.0, cette connexion était fermée après chaque requête. Mais avec HTTP/1.1, le mode Keep-Alive est devenu la norme, permettant de maintenir la connexion ouverte pour plusieurs échanges successifs.